Nebezpečné funkcie v Microsoft Teams

Výskumníci zo spoločnosti Proofpoint odhalili niekoľko nových spôsobov zneužívania Microsoft Teams, vrátane:

- Použitie odcudzenej identity na manipulačné techniky:

- Používanie Teams kariet pre phishing

- Používanie Teams kariet na okamžité stiahnutie škodlivého softvéru

- Zneužívanie pozvánok na stretnutia nahradením predvolených adries URL škodlivými odkazmi

- Zneužívanie správ nahradením existujúcich adries URL škodlivými odkazmi

Organizácie vo veľkej miere dôverujú balíku produktov Microsoft Office ako spoľahlivému základu pre ich každodenné potreby cloudového ekosystému. Táto migrácia do cloudu prináša aj nové druhy hrozieb.

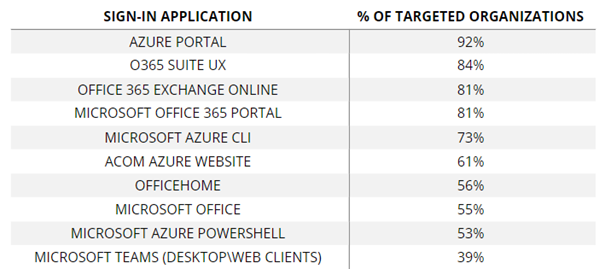

Výskumníci hrozieb spoločnosti Proofpoint nedávno analyzovali viac ako 450 miliónov škodlivých relácií zistených v priebehu druhej polovice roku 2022 zameraných na užívateľov cloudu Microsoft 365. Podľa Proofpoint zistení je Microsoft Teams jednou z desiatich najcielenejších prihlasovacích aplikácií, pričom takmer 40 % cieľových organizácií má aspoň jeden pokus o neoprávnené prihlásenie a získanie prístupu.

V tomto blogu Vám odhalíme viaceré spôsoby zneužitia jednej z najpopulárnejších (a najzacielovanejších) natívnych cloudových aplikácií: Microsoft Teams. Tieto techniky umožňujú zločincom efektívne vykonávať phishing s prístupmi Office 365, dodávať škodlivé spustiteľné súbory a rozširovať svoje postavenie v prostredí ohrozeného cloudu.

Zneužívanie predvoleného mechanizmu kariet

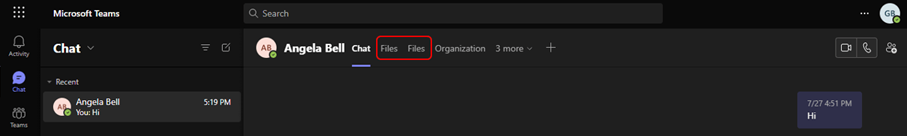

Platforma Microsoft Teams poskytuje mechanizmus osobných a skupinových správ prostredníctvom kanálov Teams alebo chatov. Každý kanál alebo chat môže obsahovať ďalšie karty vytvorené rôznymi aplikáciami. Príkladom predvolenej karty, ktorá sa zobrazuje v osobných a skupinových rozhovoroch, je karta „Súbory/Files“ priradená k SharePoint a OneDrive (obrázok 2). Zistili sme, že manipulácia s kartami môže byť súčasťou silného a do značnej miery automatizovaného vektora útoku po kompromitácii účtu.

Zvyčajne môžu používatelia premenovať karty podľa vlastného výberu, pokiaľ sa nový názov neprekrýva s názvom existujúcej karty (napríklad: „Súbory“). Okrem toho majú používatelia údajne zakázané premiestňovať karty spôsobom, ktorý ich umiestňuje pred predvolené karty (napr. „Súbory/Files“).

Zistilo sa však, že pomocou nezdokumentovaných volaní rozhrania Teams API je možné zmeniť poradie a premenovať karty, takže pôvodnú kartu možno vymeniť za novú vlastnú kartu.

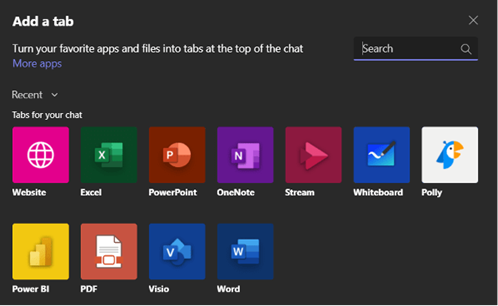

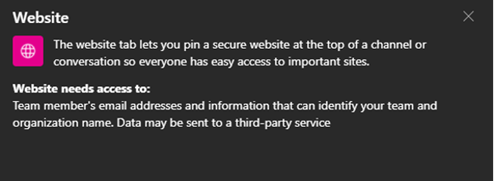

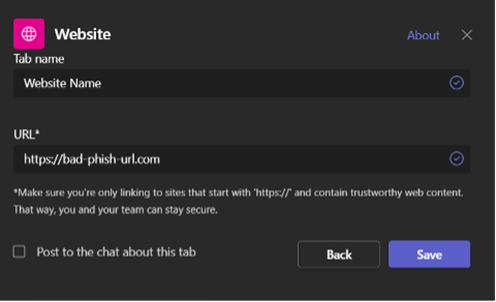

Jedným zo spôsobov, ako túto zdanlivo neškodnú „funkciu“ môžu aktéri hrozieb využiť, je použitie možnosti „Website“, ktorá používateľom umožňuje pripnúť vybranú webovú stránku ako kartu v hornej časti kanála alebo chatu v Teams (obrázky 3 a 4).

Po pripnutí „website“ ako karty môže útočník manipulovať s názvom karty, zmeniť ho na názov existujúcej karty a potom ju premiestniť. To útočníkom efektívne umožňuje vytlačiť natívnu kartu z dohľadu, a tým zvýšiť šance na použitie podvodnej karty.

Túto novú kartu je možné použiť na nasmerovanie na škodlivú lokalitu, ako je napríklad webová stránka na neoprávnené získavanie údajov, ktorá sa vydáva za prihlasovaciu stránku Microsoft 365 (obrázok 5). To je pre útočníkov mimoriadne atraktívne, pretože sa adresa URL karty webových stránok používateľom nezobrazuje, pokiaľ zámerne nenavštívia ponuku „Nastavenia karty“.

Hoci osvedčené postupy vzdelávajú používateľov, aby dôkladne preskúmali kľúčové indikátory (napríklad panel s adresou URL) a neklikali na podozrivé odkazy, v tomto prípade sú všetky tieto pokyny irelevantné, pretože Teams neposkytuje viditeľný panel s adresou URL. Nič netušiace obete si preto pravdepodobne nevšimnú, že webová stránka, na ktorú pristupujú, je v skutočnosti škodlivá.

Ako ukazuje simulácia (obrázok 6), v kombinácii vyššie uvedené nebezpečné funkcie umožňujú aktérom hrozieb bezproblémovo umiestniť škodlivý obsah do kompromitovaných prostredí Microsoft 365 s minimálnym rizikom odhalenia.

Riziká nekončia: ďalším spôsobom, ako jednoducho zneužiť rovnaké mechanizmy, je použitie karty „Website“ na odkazovanie na súbor. To spôsobí, že Teams (desktop alebo webový klient) automaticky stiahne súbor do zariadenia používateľa, čo môže ľahko ohroziť Vaše zariadenia a siete (obrázok 7).

Ako ukazuje simulácia (obrázok 6 a 7), v kombinácii vyššie uvedené nebezpečné funkcie umožňujú aktérom hrozieb bezproblémovo umiestniť škodlivý obsah do kompromitovaných prostredí Microsoft 365 s minimálnym rizikom odhalenia.

Zneužitie pozvánky na stretnutia

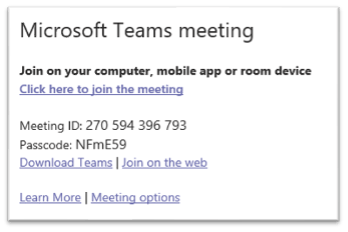

Karty nie sú jedinou funkciou Teams, ktorá je otvorená pre zneužitie a zneužitie zo strany škodlivých aktérov. Platforma Microsoft Teams sa môže tiež synchronizovať s kalendárom používateľa a zobrazovať, vytvárať a upravovať plánované stretnutia. V predvolenom nastavení sa pri vytváraní online stretnutia Teams vygeneruje a odošle niekoľko odkazov v rámci popisu stretnutia (obrázok 8). Tie umožňujú používateľom pripojiť sa k online schôdzi alebo si stiahnuť desktopového klienta Teams.

Zatiaľ čo útočník by zvyčajne potreboval prístup k programu Outlook alebo Microsoft Exchange, aby mohol manipulovať s obsahom pozvánky na schôdzu, akonáhle útočníci získajú prístup k používateľskému kontu Teams, môžu manipulovať s pozvánkami na schôdzu pomocou rozhrania Teams API, pričom vymieňajú neškodné predvolené odkazy za škodlivé.

Ako je znázornené v simulácii nižšie (obrázok 9), sofistikovaný útočník môže automaticky zmeniť predvolené odkazy v rámci pozvánky na schôdzu tak, aby používatelia mimo organizácie aj vnútri organizácie boli odkázaní na phishingové stránky alebo na stránky hosťujúce malvér, čo spôsobí okamžité stiahnutie malvéru, ktorý sa vydáva za inštalačné súbory Teams.

Zneužitie hypertextových odkazov v správach

Iný postup, ktorý môžu útočníci využiť, ak majú prístup k Teams používateľa, je použitie rozhrania Teams API alebo používateľského rozhrania na využitie existujúcich odkazov v odoslaných správach. Dalo by sa to urobiť jednoduchým nahradením neškodných odkazov odkazmi smerujúcimi na škodlivé webové stránky alebo škodlivé zdroje. V tomto scenári by sa prezentovaný hypertextový odkaz nezmenil, aj keď bola upravená URL za ním (obrázok 10).

Vzhľadom na to, že Teams API umožňuje rýchlu a automatickú úpravu odkazov zahrnutých v súkromných alebo skupinových chatových správach, jednoduchý skript spustený útočníkmi by mohol v priebehu niekoľkých sekúnd zneužiť nespočetné množstvo adries URL. Následne môže sofistikovaný útočník využiť techniky sociálneho inžinierstva a posielať nové správy, povzbudzujúc nič netušiacich používateľov, aby klikli (alebo „znova navštívili“) upravený odkaz, ktorý je teraz škodlivým.

Potenciálny vplyv

Je dôležité poznamenať, že vyššie uvedené spôsoby zneužitia vyžadujú už existujúci prístup k napadnutému používateľskému účtu Teams. Napriek tomu približne 60 % užívateľov Microsoft 365 utrpelo v roku 2022 aspoň jeden úspešný incident prevzatia účtu. V dôsledku toho by potenciálne rozšírenie týchto metód poskytlo aktérom hrozieb efektívne možnosti.

Analýza minulých útokov a pokračujúcich trendov v dynamickom prostredí cloudových hrozieb naznačuje, že útočníci sa postupne orientujú na pokročilejšie vektory útokov. Prijatie nových útočných techník a nástrojov v kombinácii so zjavnými bezpečnostnými chybami vrátane nebezpečných funkcií v aplikáciách prvej strany vystavuje organizácie rôznym kritickým rizikám.

Odporúčania na ochranu Vašej organizácie

Nižšie sú uvedené spôsoby, ako pomôcť vašej organizácii brániť sa proti phishingu a malvéru založenému na Microsoft Teams:

- Povedomie o zabezpečení: Vzdelávajte používateľov, aby si boli vedomí týchto rizík pri používaní Microsoft Teams.

- Cloudové zabezpečenie: Identifikujte útočníkov pristupujúcich k Teams vo Vašom cloudovom prostredí. Vyžaduje si to presné a včasné zistenie počiatočného ohrozenia účtu a viditeľnosť ovplyvnenej prihlasovacej aplikácie.

- Zabezpečenie webu: Izolujte potenciálne škodlivé relácie iniciované prepojeniami vloženými do správ Teams.

- Kontrolujte používanie Microsoft Teams: Ak pravidelne čelíte pokusom o zacielenie, zvážte obmedzenie používania Microsoft Teams vo vašom cloudovom prostredí.

- Obmedzenie prístupu: Uistite sa, že Vaša služba Teams je interná, ak je to možné, a nie je vystavená komunikácii s inými organizáciami.