Phishingy zneužívajúce banky a poisťovne – nenechajte sa nachytať!

Phishingových útokov, ktoré sa snažia zamerať na zbieranie citlivých údajov užívateľov, zneužívajúc pri tom známe bankové inštitúcie sú stále pretrvávajúcou hrozbou. Poďme sa v dnešnom blogu pozrieť na to, ako takýto útok prebiehal v zahraničí a ako sa ho vďaka ochrane e-mailu od Proofpoint podarilo zastaviť – a tiež si na konci pripomenúť základné kroky, ktoré môžete implementovať aby ste uchovali svojich užívateľov a spoločnosť v bezpečí.

Kyberzločinci naďalej zdokonaľujú svoje phishingové kampane pomocou vyvíjajúcich sa technológií a psychologických taktík. Kampane často napodobňujú dôveryhodné organizácie a používajú falošné e-maily a webové stránky, ktoré vyzerajú takmer identicky s ich legitímnymi predlohami.

Podľa prieskumu Proofpoint Threat Research vzrástli phishingové útoky o 147 % porovnávajúc 4. kvartál 2023 a 4. kvartál 2024. Došlo tiež k 33 % nárastu phishingu realizovaného hlavnými cloudovými platformami. Tieto alarmujúce štatistiky iba podčiarkujú, ako sa phishingové hrozby rýchlo vyvíjajú.

Phishingová kampaň, ktorá využila značku zahraničnej banky Capital One, je dobrým príkladom rastúcej sofistikovanosti týchto útokov, ktoré sa často zameriavajú na finančné inštitúcie. V tomto blogovom príspevku preskúmame, ako táto kampaň fungovala a ako Proofpoint zastavil hrozbu.

Čo sa stalo?

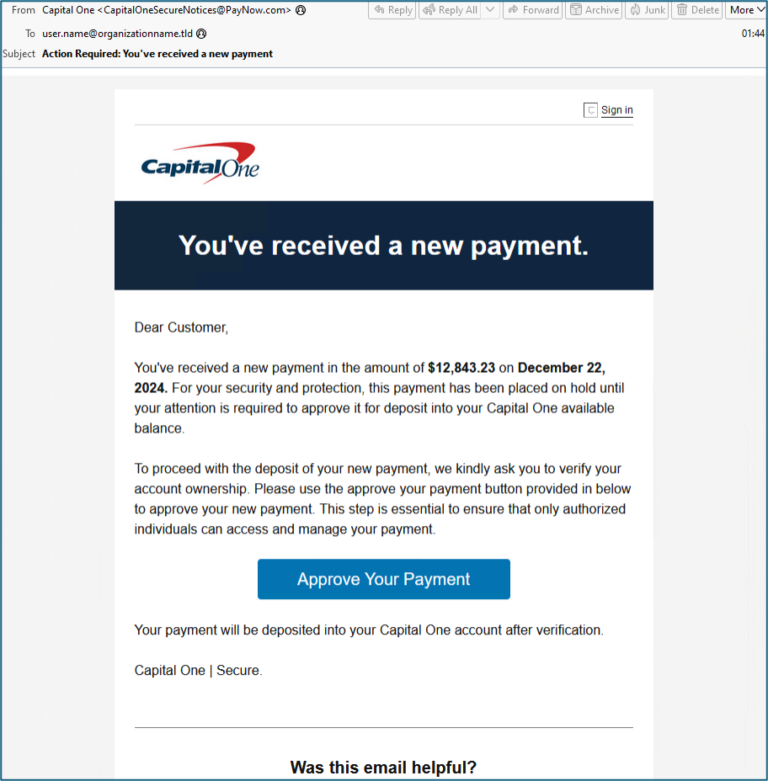

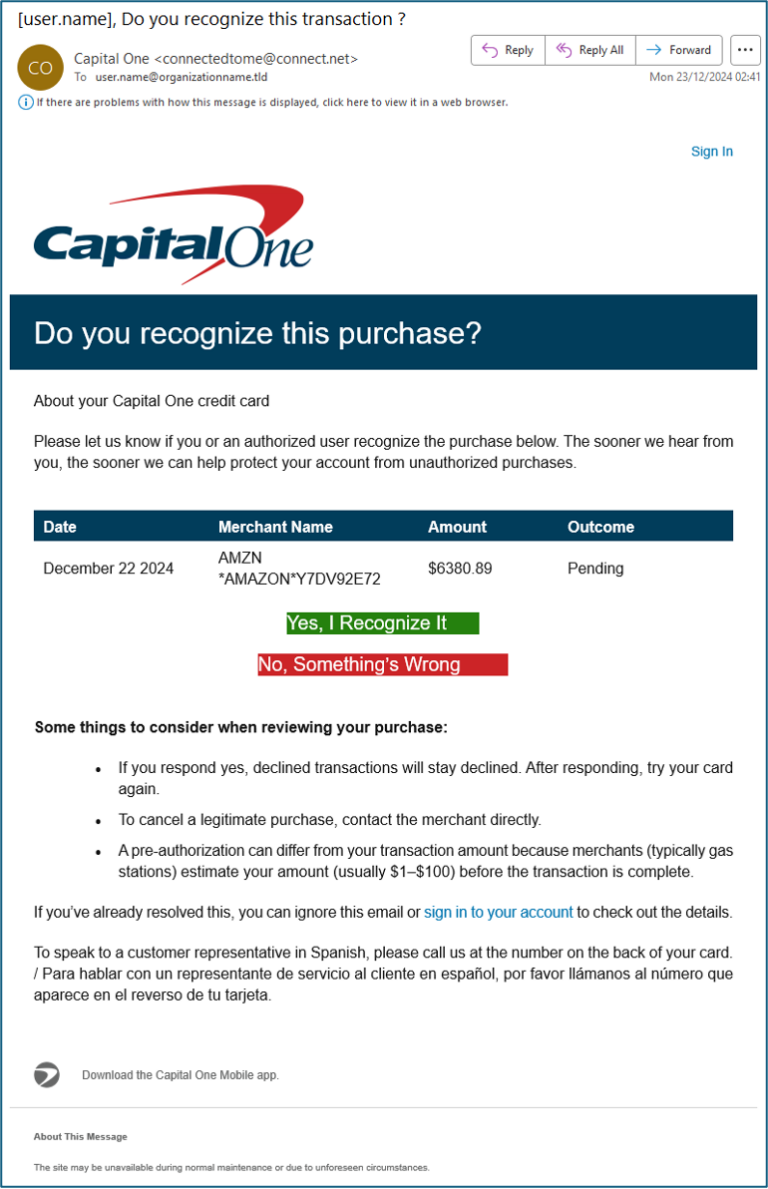

Kyberzločinci rozoslali e-maily, ktoré vyzerali ako z Capital One. Používali dva hlavné typy e-mailov:

- Overenie transakcie : E-maily sa pýtali používateľov, či rozpoznali nedávny nákup. Táto taktika je účinná najmä počas sviatočného obdobia.

- Oznámenie o platbe: E-maily informovali používateľov, že dostali novú platbu, a vyzvali ich, aby podnikli kroky na jej prijatie. Vysoké sumy platieb vyvolali pocit naliehavosti.

Od 7. decembra 2024 do 12. januára 2025 sa táto kampaň zamerala na viac ako 5 000 zákazníkov s približne 130 000 phishingovými správami.

Capital One zaviedla prísne bezpečnostné opatrenia vrátane overovania e-mailov a odstránenia podobných domén. Kyberzločinci však naďalej hľadajú spôsoby, ako zneužiť jej značku v kampaniach a dostať sa tak ku neoprávnenému získavaniu údajov. Útočníci využívajú dôveru používateľov vo finančné inštitúcie, používajú klamlivé taktiky, aby obišli bezpečnostné kontroly a prinútili nič netušiacich používateľov, aby prezradili svoje citlivé informácie.

Ako k útoku došlo?

Takto sa útok vyvíjal:

1. Nastavenie „návnady“

Útočníci vytvorili e-maily, ktoré presne odzrkadľovali oficiálnu komunikáciu Capital One. Logo, značka a tón spoločnosti boli skopírované. Správy vytvorili pocit naliehavosti, čo je taktika, ktorú často používajú aktéri hrozieb, aby prinútili príjemcov urobiť unáhlené rozhodnutia.

Predmety e-mailov boli presvedčivé a ich cieľom bolo rýchlo upútať pozornosť. Finančné problémy, ako napríklad neautorizované nákupy alebo upozornenia na platby, boli bežnou témou, ktorá lákala používateľov, aby otvorili e-mail a klikli na odkazy.

Príklady:

- „Vyžaduje sa akcia: Dostali ste novú platbu“

- “[Používateľské meno], rozpoznávate tento nákup?”

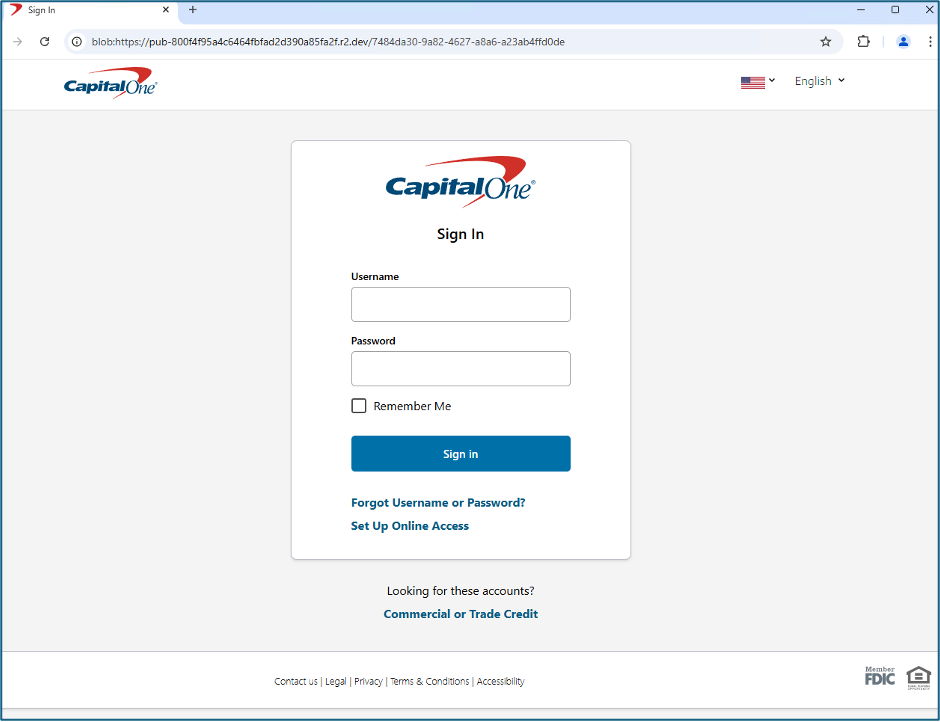

2. Zneužívanie URL adries a dizajnu webov

Aby sa vyhli skepticizmu používateľov, útočníci zneužili ich prirodzenú dôveru v adresy URL Google. Vložené adresy URL Google sa používali ako presmerovania, ktoré presmerovali príjemcov na phishingové webové stránky. Tieto webové stránky boli navrhnuté tak, aby vyzerali identicky s legitímnou prihlasovacou stránkou Capital One.

3. Zbieranie citlivých údajov

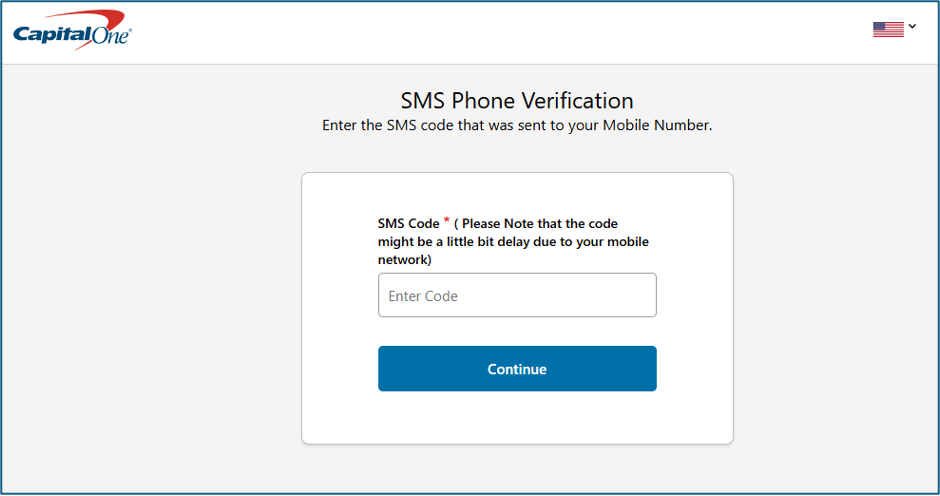

Keď používateľ klikol na odkazy, dostal sa na falošné prihlasovacie stránky. Tam bol vyzvaný, aby zadal svoje prihlasovacie údaje Capital One a overovacie SMS kódy. Tieto prihlasovacie údaje boli okamžite zachytené útočníkmi, čo im umožnilo neoprávnený prístup k účtom Capital One používateľa.

Detekcia: Ako Proofpoint identifikoval tento útok?

Proofpoint využíva rôzne techniky detekcie hrozieb. AI je základným kameňom ich platformy Nexus. Ich prístup založený na viacerých modeloch kombinuje sémantickú a behaviorálnu AI, strojové učenie (ML) a spravodajstvo o hrozbách od výskumníkov. Všetky tieto technológie spolupracujú na vytvorení viacvrstvovej obrany, ktorá dokáže odhaliť a zmierniť škodlivé správy a obsah vo vysoko sofistikovaných a vyvíjajúcich sa hrozbách.

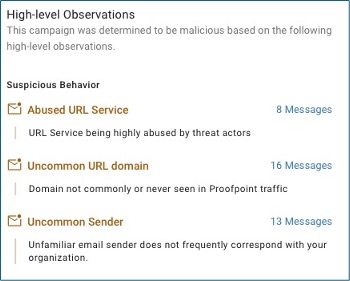

Proofpoint Nexus označil túto kampaň ako škodlivú na základe týchto pozorovaní:

- Zneužívané URL služby. Útočníci použili URL služby Google, ktoré bežne zneužívajú aktéri hrozieb, aby zamaskovali presmerovanie na phishingové webové stránky. Táto technika využívala prirodzenú dôveru v domény Google na obídenie podozrenia a zvýšenie pravdepodobnosti interakcie používateľov so škodlivým odkazom.

- Podozrivé domény URL. Domény použité v kampani boli buď novo zaregistrované, alebo boli v rámci našej sledovanej návštevnosti viditeľné len zriedka. Nedostatok zavedenej histórie s týmito doménami – v spojení s ich používaním v kontexte phishingu – silne naznačoval škodlivú aktivitu.

- Neobvyklé správanie odosielateľa. Odosielateľ bol neznámy. A cieľovým príjemcom predtým neposlali e-mail. Aj keď noví odosielatelia nie sú vo svojej podstate podozriví, kombinácia naliehavosti v obsahu e-mailu a iných varovných signálov vyvolala podozrenie.

- Taktika napodobňovania domén. Kampaň využívala domény, ktoré boli navrhnuté tak, aby sa veľmi podobali legitímnym URL Capital One. Tieto domény obsahovali malé, ťažko rozpoznateľné variácie, ako sú pozmenené znaky alebo pridané symboly.

- Malá návštevnosť domény. Doména odosielateľa mala veľmi nízky objem e-mailov v rámci celej našej zákazníckej základne. Domény s nízkou návštevnosťou, najmä tie, ktoré sa náhle objavia v cielených kampaniach, sú často spojené s aktérmi hrozieb, ktorí zriaďujú domény špeciálne na škodlivé účely.

- AI si odvodila úmysel správ. Jazykový model Proofpoint Nexus (LM) použil sémantickú analýzu na pochopenie obsahu správ a identifikáciu opakujúcich sa tém, ako sú naliehavosť a finančné obavy. E-maily boli označené ako veľmi podozrivé na základe ich tematických vzorov.

- Podozrivé žiadosti. E-maily obsahovali výzvy, ktoré vyzývali príjemcov, aby overili transakcie alebo požadovali platby prostredníctvom poskytnutých odkazov. Tieto žiadosti boli navrhnuté tak, aby zneužili dôveru používateľov a vyvolali okamžitú akciu, čo je charakteristický znak phishingových kampaní.

Proofpoint túto hrozbu nielen odhalil v rámci svojich vlastných zákazníckych údajov, ale identifikoval ju aj za obranou troch ďalších iných popredných zabezpečení e-mailu.

Proofpoint používateľom neboli doručené žiadne správy v tejto kampani. Proofpoint ich všetky rozpoznal a zablokoval.

Aké sú ponaučenia?

Odporúčame vám chrániť sa pred týmito hrozbami viacerými spôsobmi:

- Investujte do analýzy webovej adresy pred doručením. Phishingové kampane často používajú dôveryhodné URL služby na skrytie škodlivých odkazov. Nástroje, ktoré skenujú adresy URL pred doručením, môžu pomôcť odhaliť a zablokovať tieto odkazy skôr, ako sa dostanú do doručenej pošty používateľov. Tieto nástroje analyzujú základnú štruktúru URL a porovnávajú ju so známymi škodlivými vzormi. To zaisťuje, že aj skryté odkazy sú identifikované a neutralizované.

- Posilniť programy vzdelávania zamestnancov. Pravidelné školenia môžu časom zmeniť správanie zamestnancov, vďaka čomu budú ostražitejší a proaktívnejší. Školenia by mali používateľov naučiť, ako rozpoznať pokusy o phishing a ako byť skeptický voči nevyžiadaným správam. Mali by tiež zdôrazniť dôležitosť kontroly podrobností e-mailu, ako sú adresy odosielateľov a vložené odkazy. A mali by naučiť používateľov nezávisle overovať upozornenia na transakcie prihlásením sa priamo do svojich finančných účtov.

- Prijmite ochranu webovej adresy v čase kliknutia. Dokonca aj pri robustnom filtrovaní e-mailov môžu niektoré škodlivé e-maily po doručení prekĺznuť alebo byť zneužité. Ochrana URL adries pri kliknutí pridáva ďalšiu úroveň zabezpečenia. Znova analyzuje odkazy, keď na ne používatelia kliknú, a v reálnom čase zablokuje prístup k phishingovým webom. Táto dynamická ochrana pomáha v scenároch, kde sa adresy URL po doručení menia, aby sa vyhli počiatočnej detekcii.

- Nasaďte MFA odolné voči phishingom. Tradičné metódy MFA, ako sú kódy založené na SMS, sú čoraz častejšie cieľom útočníkov. Preto je dobré namiesto toho použiť riešenia MFA odolné voči phishingom. Nástroje založené na FIDO2 môžu zabrániť krádeži poverení a eliminovať príležitosti pre aktérov hrozieb prekonať bezpečnostné opatrenia. Spoliehajú sa na kryptografické kľúče a zaisťujú, že autentifikácia zostáva bezpečná – aj keď sú ohrozené citlivé údaje užívateľa.

- Implementujte e-mailové overovacie protokoly. Protokoly SPF, DKIM a DMARC môžu zabrániť spoofingu e-mailov a zabezpečiť, že správy sú legitímne. Tieto technológie spolupracujú, aby zabezpečili, že odosielatelia sú tým, za koho sa vydávajú, čo pomáha znižovať riziko útokov na základe odcudzenia identity.