50 štatistík o phishingu, ktoré by Vás v roku 2021 mali zaujímať - časť II.

Dnes Vám prinášame pokračovanie zaujímavých štatistík a faktov o phishingu, zozbieraných spoločnosťou Expert Insights, ktoré Vám môžu pomôcť udržať si aktuálny prehľad. V tejto časti sa bližšie pozrieme na to, akú sú pre spoločnosti najčastejšie dôsledky týchto útokov a aj ako sa proti nim brániť.

Dopady phishingového útoku

Phishingové útoky môžu byť pre organizácie, ktoré sa stanú ich obeťou, zničujúce, a to viacerými spôsobmi. Začnime skúmaním finančných dôsledkov pádu na návnadu.

Finančné náklady pri porušení ochrany údajov

Podľa IBM sú priemerné náklady na incident porušenia ochrany údajov 3,86 milióna dolárov. To je o niečo menej v porovnaní s predchádzajúcim rokom, nemalo by Vás to však viesť k domnienke, že narušenie ochrany údajov je finančne nenáročné. Realita je úplne opačná: štúdia IBM ukazuje rastúcu tendenciu, pokiaľ ide o náklady na narušenie v organizáciách s pokročilejšími bezpečnostnými procesmi a aj tých, ktoré majú zavedených menej procesov.

Ďalej spoločnosť IBM zistila, že osobné identifikačné údaje zákazníkov (PII) sú najčastejšie kompromitovaným typom údajov a sú aj najnákladnejšie. 80% organizácií, ktoré podľahli útoku, nahlásilo stratu PII zákazníkov v roku 2020 .

IC3 zistil, že phishingové podvody patria medzi najnákladnejšie kybernetické útoky, pričom americké podniky utrpeli straty vo výške viac ako 54 miliónov dolárov.

Toto sú dosť veľké čísla na predstavu – a tak to znížme na úroveň jednotlivých firiem: podľa APWG stál v Q2 2020 priemerný pokus o BEC útok s pokusom o prevod viac ako 80 000 dolárov – čo je obrovský nárast oproti 54 000 dolárov, nahlásených v 1. štvrťroku.

Záver? Phishingové útoky sú drahé a tieto náklady sa iba zvyšujú.

Dôsledky porušenia

Proofpoint vysvetľuje dôsledky úspešného phishingového útoku rozdelením do nasledujúcich kategórií:

- Prestoje používateľov

- Čas nápravy

- Poškodenie dobrého mena

- Strata duševného vlastníctva

- Priame peňažné straty

- Pokuty za dodržiavanie predpisov

- Náklady na reakciu a nápravu

- Strata výnosov a zákazníkov

- Právne poplatky

Finančné straty však nie sú jediným dopadom, ktorý môže mať phishingový útok na Vašu organizáciu. Štúdia spoločnosti Proofpoint sa pýtala vedúcich pracovníkov na dôsledky úspešných phishingových útokov a iba 18% z nich uviedlo ako najhorší dopad finančnú stratu.

Ostatné hlavné dôsledky boli tieto:

- Stratené údaje (60%)

- Napadnuté účty alebo poverenia (52%)

- Ransomvérové infekcie (47%)

- Malvérové infekcie (29%)

Takže 60% vedúcich pracovníkov považovalo stratu údajov za najväčší dôsledok pokusu o phishing, ale čo strata údajov konkrétne znamená? Podľa spoločnosti Verizon ide o najbežnejšie typy údajov, ktoré sú napádané, kradnuté a následne zneužívané:

- Poverovacie údaje – napríklad používateľské mená a heslá.

- Osobné údaje – ako sú adresy a telefónne čísla.

- Interné údaje – napríklad údaje o predaji.

- Lekárske údaje – ako napríklad informácie o poistných udalostiach.

- Bankové údaje – napríklad informácie o kreditnej karte.

Dopady phishingového útoku

V minulom roku došlo k masívnym zmenám spôsobu našej práce – od migrácie z kancelárií a rýchlej digitálnej transformácie až po zvýšenie využívania technológií AI. Mnoho z týchto zmien bolo urýchlených pandémiou COVID-19 a je zrejmé, že koronavírus a následný globálny prechod na prácu na diaľku mali obrovský vplyv na útoky, ktorým čelíme.

Podľa organizácie Barracuda Networks medzi februárom a marcom 2020, keď sa organizácie počas prvej vlny pandémie usilovali umožniť svojim zamestnancom prácu z domu, počet phishingových e-mailov stúpol o ohromujúcich 667%.

Tento vrchol odzrkadľuje výskum spoločnosti Abnormal Security, ktorý hlási obrovský nárast útokov s tematikou COVID-19 od prvého štvrťroka, pričom týždenný objem kampaní sa medzi prvým a druhým štvrťrokom ďalej zvyšoval o 389%. Avšak v Q3 došlo k poklesu počtu kampaní spojených s COVID-19, podvodníci namiesto toho uprednostňovali útoky založené na podvodoch s faktúrami a platbami. Počas celého Q3 sa počet útokov BEC na faktúry a platby zvýšil o 81%.

IBM tiež hlási 11% nárast počtu útokov BEC v Q2, pretože hackeri využili v prospech scenáre vzdialenej práce. Okrem zvýšenia objemu útokov na pracovníkov aj práca na diaľku samotná zvýšila celkové priemerné náklady na porušenie ochrany údajov o takmer 137 000 dolárov, čo ich zvýšilo až na 4 milióny dolárov.

A tu štatistiky stále nekončia! V USA IC3 uvádza, že v roku 2020 prijali viac ako 28 500 sťažností týkajúcich sa témy COVID-19. Tieto sťažnosti hlásia útoky zamerané na zákony o pomoci, úľave a hospodárskej bezpečnosti počas pandémie (zákon CARES), ktorý sa počas pandémie usiloval o podporu malých podnikateľov. Tieto útoky sa konkrétne zameriavali na poistenie v nezamestnanosti, pôžičky na ochranu proti výplatám (PPP) a pôžičky na problémy súvisiace s ekonomickým zranením pre malé podniky.

Bohužiaľ, obrovské množstvo týchto útokov bolo úspešných. Viac ako štvrtina podnikateľov utrpela narušenie bezpečnosti spôsobené kybernetickým útokom, pretože sa viac obchodov uskutočňovalo online. Výsledkom je, že 76% vlastníkov firiem tvrdí, že sa od začiatku pandémie cítia viac vystavení podvodom, a 66% tvrdí, že majú obavy z toho, že budú terčom podvodníkov v priebehu roku 2021.

Správa spoločnosti Microsoft New Future work ukazuje podobné výsledky a uvádza, že 80% bezpečnostných profesionálov zaznamenalo od prechodu na prácu na diaľku nárast bezpečnostných hrozieb. Z týchto 80% až 62% uvádza, že phishingové kampane sa zvýšili viac ako akýkoľvek iný typ hrozby.

Tieto obavy a skúsenosti nie sú neopodstatnené ani neopodstatnené: Zscaler zistil, že len medzi januárom a marcom sa počet blokovaných podozrivých správ zameraných na vzdialených pracovníkov zvýšil o 30 000% – áno, to je tridsaťtisíc – a že počet COVID-19 zameraných phishingových útokov vzrástlo o 667%.

Ako môžete chrániť svoje podnikanie pred phishingovými útokmi?

Bohužiaľ neexistuje jednokroková nepriestrelná ochrana pred phishingom. Odporúčame k ochrane pred phishingom zaujať viacvrstvový prístup implementáciou rady technických riešení a aj riešení zameraných na zamestnancov. Vaša hlavná ochrana by mala pozostávať z:

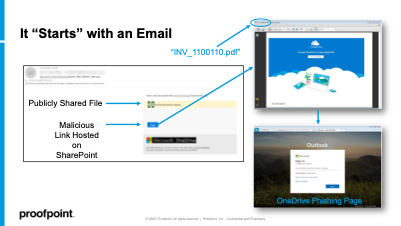

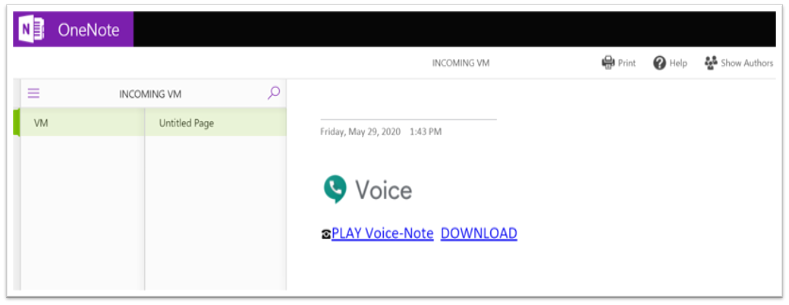

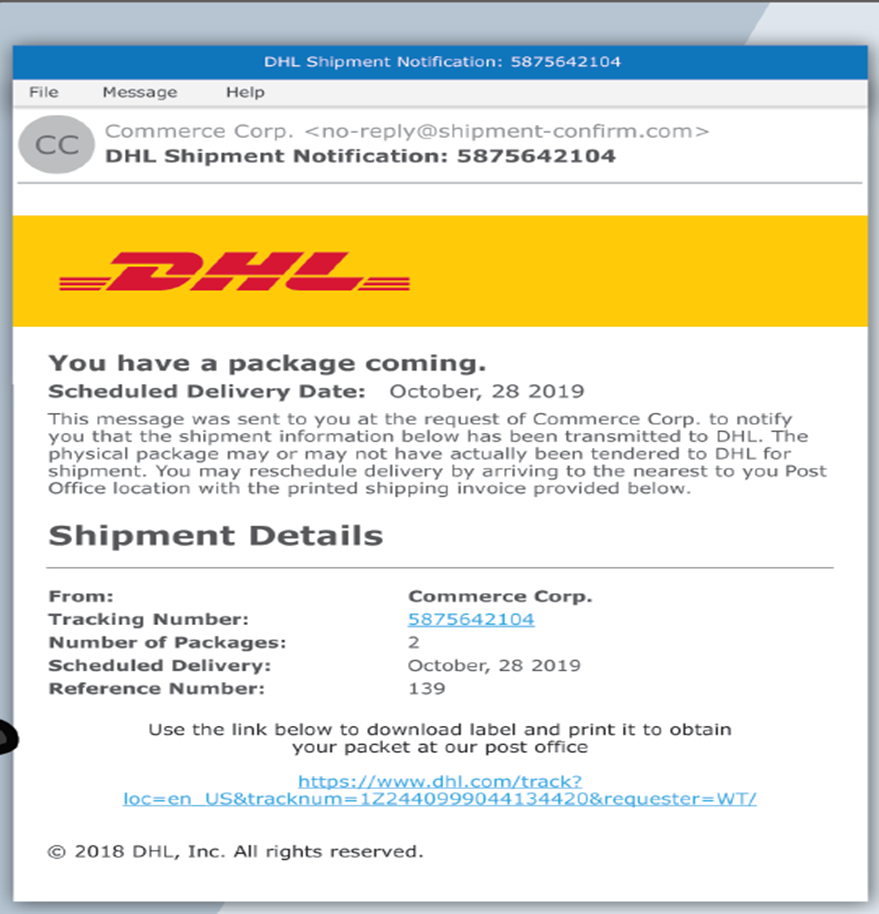

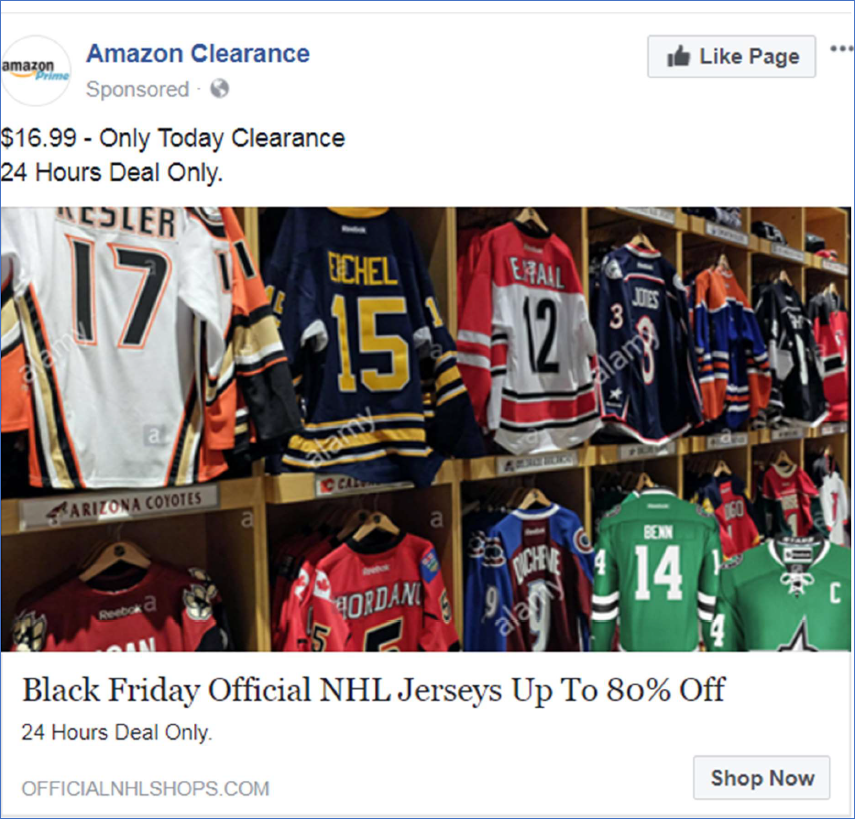

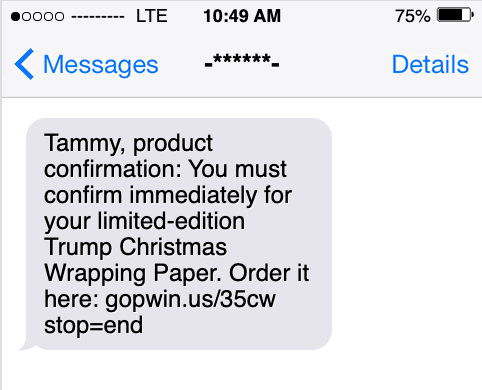

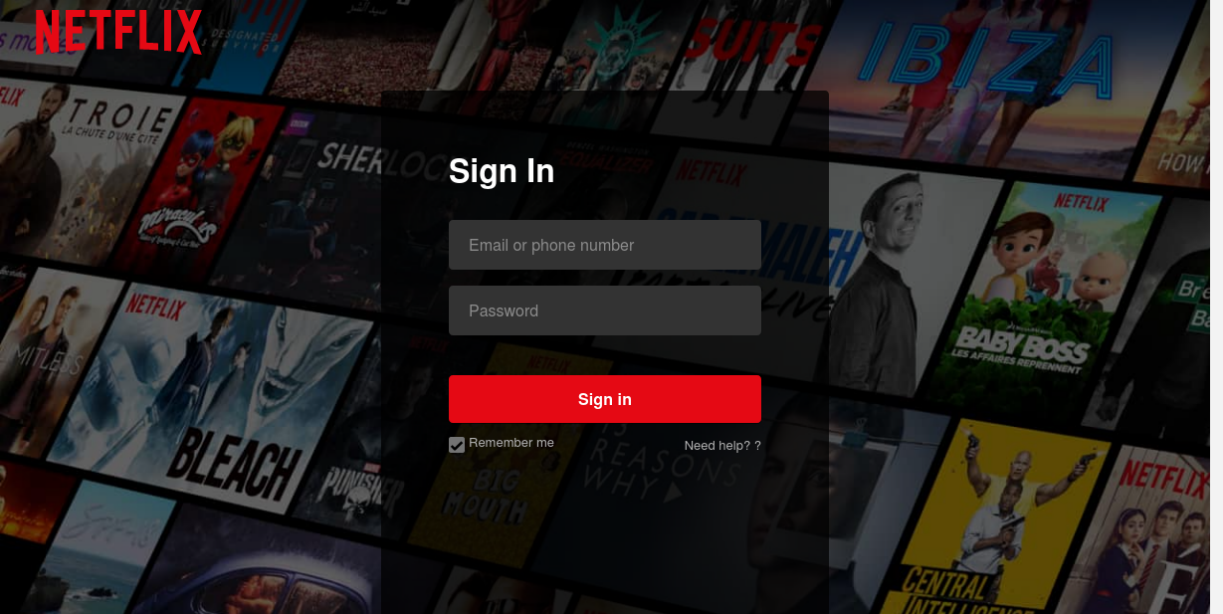

Zabezpečené e-mailové brány (SEG) monitorujú prichádzajúce a odchádzajúce e-maily Vašich zamestnancov a skenujú ich, či neobsahujú škodlivý obsah. Ak SEG zistí akékoľvek spamové, phishingové alebo malvérové hrozby, umiestni e-mail do karantény alebo blokuje tak, aby sa nikdy nedostal k určenému príjemcovi.

Aj keď sú však SEG veľmi účinné pri blokovaní spamu a tradičných pokusov o phishing, sofistikované útoky typu phishing sa im môžu vyhnúť tak, že sa vydávajú za známych, dôveryhodných odosielateľov. Na ochranu vašich údajov pred vnútornými hrozbami musíte implementovať riešenie, ktoré chráni každého používateľa na individuálnej úrovni.

Školenie o povedomí o kybernetickej bezpečnosti

Aj keď sú Vaši zamestnanci srdcom Vašej organizácie, sú zároveň Vašou najväčšou zraniteľnosťou. Školiace platformy na zvyšovanie povedomia o bezpečnosti a školiace a simulačné platformy na zvyšovanie povedomia o phishingu poskytujú programy pútavých materiálov v kombinácii so simulovanými phishingovými kampaňami, vďaka ktorým sa Vaši zamestnanci dostanú z potenciálnych cieľov útokov do silnej obrannej línie proti útokom.

Silný vzdelávací program môže mať obrovský vplyv na spôsob, akým vaši zamestnanci reagujú na pokusy o phishing. Nedávna správa spoločnosti Cofense zistila, že zamestnanci, ktorí absolvovali školiaci program zameraný na zvyšovanie povedomia o bezpečnosti, oveľa pravdepodobnejšie nahlásia podozrivý e-mail ako tí, ktorí tak neurobili, čo výrazne skracuje dobu zdržania phishingového e-mailu – tj. čas na detekciu a nápravu útoku.

Štúdia spoločnosti Cofense, ktorá analyzovala milióny výsledkov z ich vlastných simulovaných phishingových kampaní, zistila, že 82% vyškolených zamestnancov nahlásilo simulovaný phishing do hodiny od jeho prijatia, 52% ho nahlásilo do 5 minút a 19% do 30 sekúnd.

Úspešnosť školení zameraných na zvyšovanie povedomia ďalej podporuje výskum spoločnosti KnowBe4, ktorý zistil, že po absolvovaní jedného roku školenia o zvýšení povedomia o phishingu bola priemerná miera zlepšenia vo všetkých odvetviach a veľkostiach organizácií 87%.