Kubesploit - nový efektívny nástroj na testovanie kontajnerových prostredí

Dnes by sme Vám radi predstavili nový open-source nástroj Kubesploit na testovanie prostredí Kubernetes. Ide o full framework určený pre Kubernetes, ktorý má pomáhať pentesterom a členom Red Team-u pri vykonávaní komplexných a hĺbkových testov, ktoré napodobňujú scenáre útokov v reálnom svete, ktoré ohrozujú mnoho organizácií na celom svete.

Pretože čoraz viac organizácií používa vo svojej architektúre mikroslužby a kontajnery , Kubernetes je stále populárnejší. Podľa prieskumu Cloud Native Computing Foundation (CNCF) viac ako 84% organizácií prevádzkuje kontajnery vo sovojom produkčnom prostredí a viac ako 78% sa spolieha na Kubernetes pri orchestrácií kontajnerov. Popularita tejto technológie vyžaduje, aby útočníci zdokonalili svoje schopnosti Kubernetes.

Aby sa dali chrániť klastre Kubernetes pred útokmi, museli vývojári čeliť výzvam cieľovej technológie a organizáciám, ktoré bývajú napadané. Väčšina nástrojov, ktoré sú dnes k dispozícii, je zameraná na pasívne skenovanie zraniteľností v klastri a chýba komplexnejšie pokrytie vektormi útokov. Tieto nástroje Vám môžu umožniť vidieť problém, ale ďalej ho hlbšie neskúmajú.

Je dôležité spustiť exploit na simuláciu útoku v reálnom čase, aby ste vedeli určili odolnosť proti takémuto útoku v celej Vašej sieti. Pri využívaní testovacie útoku si precvičíte manažovanie kybernetických udalostí organizácie, čo sa nestane len pri skenovaní problémov. A práve to môže pomôcť organizácii naučiť sa, ako pracovať, keď dôjde k skutočným útokom, zistiť, či jej ďalšie detekčné systémy fungujú podľa očakávaní, a pochopiť, aké zmeny by sa mali vo svojom systéme vykonať. Preto bol vytváraný nástroj, ktorý by spĺňal tieto požiadavky.

Boli ale aj ďalšie dôvody na vytvorenie takéhoto nástroja. Tím CyberArk Labs už má dva nástroje typu open-source (KubiScan a kubeletctl) súvisiace s Kubernetes, a chceli vytvoriť ešte ďalšie nástroje pre tieto prostredia. Namiesto vytvorenia projektu pre každý z nich ale usúdili, že by bolo lepšie vytvoriť jediný centralizovaný nástroj, ktorý vznikol pre spoločnosť Kubesploit.

Kubesploit je framework vytvorený v Golangu a postavený na projekte Merlin (od Russel Van Tuyl), multiplatformového post-exploitačného servera a agenta HTTP / 2 Command & Control. Merlin má tiež spôsob, ako dynamicky pridávať nové moduly, čo nám umožňuje vytvárať príslušné moduly pre Kubernetes.

Čo je nové

Spoločnosť CyberArc chcela, aby sa dali dynamicky načítať nové moduly, ktoré bežia v agentovi, a stále udržať agenta nenáročným a flexibilným. Preto do Kubesploit pridali „Go Interpeter“ s názvom „Yaegi“. Vďaka tejto schopnosti je možné zapísať nové moduly Golang za chodu a spúšťať ich, kým je agent stále v prevádzke. Podpora kódu Golang môže umožniť písanie zložitých kódov a integrovať výhody už zapísané v Go. To tiež uľahčuje open-source komunite prispievať novými modulmi a skutočnosť, že Kubernetes bol tiež napísaný v Golangu, môže umožniť ľahšiu integráciu súvisiacich častí kódu.

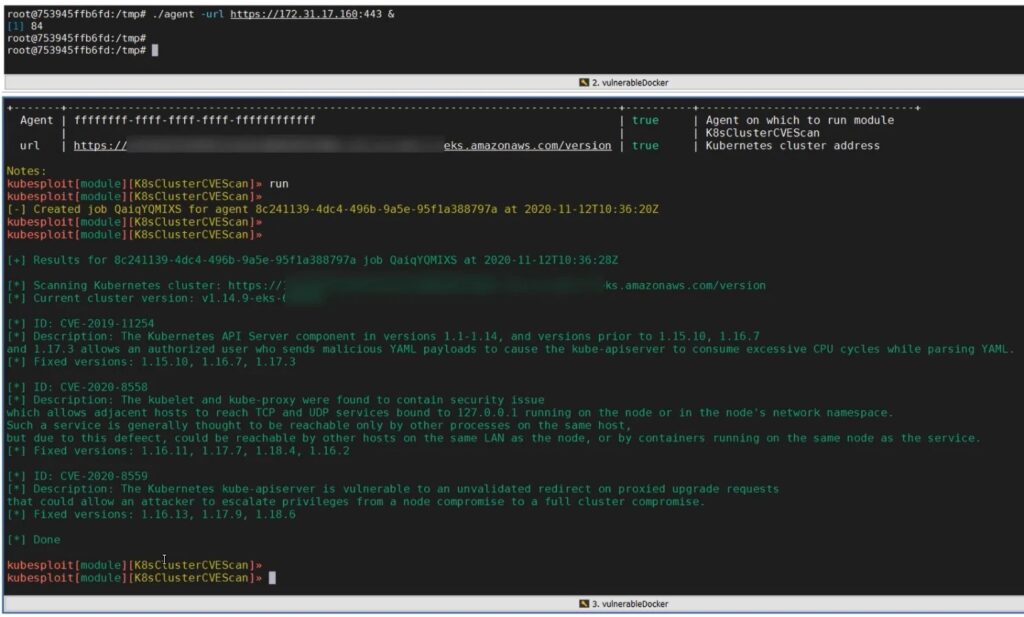

Vyvinuli aj nové moduly súvisiace s vektormi útoku v kontajnerizovanom prostredí, ako je napríklad únik z kontajneru na hostiteľa, útok kubelet, skenovanie známych chýb zabezpečenia v klastri a skenovanie služieb a portov. V budúcnosti plánujú pridať ďalšie moduly a podporiť príspevky pre nové moduly týkajúce sa Kubernetes a kontajnerizovaného prostredia všeobecne.

CVE scan module output

Udržiavanie bezpečnosti

Hlavným cieľom je prispieť k zvýšeniu povedomia o bezpečnosti kontajnerizovaného prostredia a zlepšeniu opatrení implementovaných v rôznych sieťach. Cieľom je dosiahnuť toto všetko prostredníctvom frameworku, ktorý poskytuje príslušné nástroje pre tímy penetračného testovania a Red Team-y počas ich aktivít v týchto prostrediach.

Ako to urobiť spočíva v zaujatí veľmi jasného a zodpovedného pohľadu na používanie týchto nástrojov v bezpečnostnej komunite. Preto bolo pre CyberArc dôležité udržiavať ho v maximálnej možnej miere bezpečný. Preto (tu máme 2.x preto) zverejnili nástroj s 3-krokovou ochranou, ktorý má pomôcť zaistiť legitímne použitie Kubesploit.

Prvým krokom z nej sú techniky zmierňovania a tipy pripojené ku každému modulu na ochranu pred vektormi útoku, ktorý je demonštrovaný.

Druhým krokom sú pravidlá YARA na zachytávanie binárnych súborov, ktoré súvisia s Kubesploit. To by malo pomôcť nájsť akékoľvek použitie binárnych súborov Kubesploit pri skutočnom útoku, a nie ako súčasť legitímneho penetračného testovania.

Tretím krokom je integrácia IoC do kódu, ktorý zaznamenáva aktivitu. Agent zapisuje svoju činnosť do stroja, z ktorého beží. Akékoľvek pokyny odoslané serverom zaznamenáva agent a ukladajú sa lokálne, čo by malo pomôcť pri ďalšom vyšetrovaní.

Rýchly štart

Dúfame, že ste z tohto nástroja rovnako nadšení ako my! A neexistuje lepší spôsob, ako sa naučiť niečo nové, ako si to trochu vyskúšať.

CyberArk vytvorili sme vyhradené prostredie Kubernetes v Katacode, kde môžete experimentovať s Kubesploit. Je to úplná simulácia s kompletnou sadou automatizovaných pokynov na používanie Kubesploit.

Odporúčame vám, aby ste to vyskúšali!

Viac informácií nájdete na stránke Kubesploit GitHub.